网站存在后门 收到网络安全限期整改通知书

- 时间:2022-02-25作者:青岛四海通达电子科技有限公司浏览:1098

客户网站因存在漏洞,被下发了网络安全监督检查限期整改通知书,并电话以及邮件告知了客户,要求3天内对漏洞进行修复以及网络安全防护,对网站进行全面的安全加固,防止漏洞再次的发生。客户**次碰到这种情况,也不知道该如何解决,找了当时设计网站的公司,他们竟然回复解决不了。 客户才找到我们SINESAFE安全公司,说实在的,很多客户遇到这种情况,**时间想到的是网站建设公司,并不会想到找网站安全公司来解决问题。在这里再跟大家解释一下,代码设计是功能方面以及外观方面的设计,像开发一个会员注册功能,都是代码设计的范围,可当会员注册存在漏洞,这就是属于网站漏洞修复的范畴,应该找网站漏洞修复公司来处理。

我们来看下网络安全监督检查限期整改通知书:

根据《*人民共和国网络安全法》《*人民共和国人民警察法》《*人民共和国计算机信息系统安全保护条例》等法律法规规定,我单位于近日对你单位网络安全保护工作进行了监督检查,现将有关情况反馈如下:详见附件,根据《*人民共和国网络安全法》《*人民共和国计算机信息系统安全保护条例》《信息安全等级保护管理办法》《公安机关互联网安全监督检查规定》,请你单位于2022年1月18日前完成整改,并在期限届满前将整改情况函告我单位。

在期限届满之前,你单位应当采取必要的安全保护管理和技术措施,确保网络安全。对于未按期限完成整改的,我单位将依据《*人民共和国网络安全法》、《*人民共和国计算机信息系统安全保护条例》、《信息安全等级保护管理办法》的规定开展行政处罚工作。

关于“ 北京某某有限公司 ”存在安全隐患的情况通报,跟据国家网络与信息安全信息通报中心 监测发现: “ 北京某某有限公司 ”存在 的安全隐患, 细节详见附件 1 。 请你单位*调查处置,核实事件影响及危害程度,做好网络安全防护,处置情况请按附表 2 要求及时回复我中心。

附件 1 :网站安全隐患详情

附件 2 :网站安全隐患处置上报信息

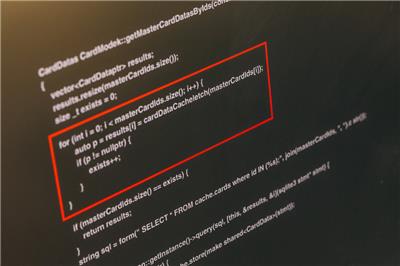

以上就是客户收到的通知,通报的漏洞是网站存在sql注入漏洞,我们SINE安全技术对该网站页面下的功能代码,进行了详细的人工代码安全审计,发现该代码是一段搜索功能的代码,在输入搜索关键词这里,代码里并未对get、post、cookies方式的提交进行过过滤,导致可以插入任意的sql注入语句,并到网站后台进行数据库语句的执行。所以才产生该SQL注入漏洞,针对这个漏洞,我们SINESAFE进行了紧急的安全应急响应,对该漏洞进行修复,对代码进行了过滤拦截:对用户输入的特殊字符进行严格过滤,如’、”、<、>、/、*、;、+、-、&、|、(、)、and、or、select、union。对客户网站下的其他代码也进行了全面的检查,在其他代码里也发现了sql注入漏洞,也进行了修复与安全加固。

整体的网站漏洞修复以及网站安全加固好后,我们写了一份漏洞整改报告,写明漏洞的原因以及修复方法,包括后续做了哪些安全加固,什么时间完成的,以及后续工作中发现并验证了哪些隐患漏洞、恶意程序。如果您对整改修复以及报告不会处理的话可以向网站漏洞整改修复公司寻求帮助,也写了处置上报信息,具体上报的截图如下:

因为漏洞修复和整改报告回执后,网安那边收到后还得详细的对网站存在的漏洞进行检查,通过网安技术人员对目前网站的漏洞进行测试,确保没问题后,才能认为网站整改是没有问题的,否则被再次检测出漏洞的话直接会被处罚。

邮件收到后,请回复一下.回复内容格式为“姓名+单位全称+职务+手机号码”。详细阅读本邮件,并按以下要求及时进行整改、反馈.如系统被篡改,被植入恶意代码、木马病毒、后门文件,存在僵尸网络、主机异常访问行为,请先备份被墓改网页、恶意代码、木马病毒、后门文件,保留好日志记录.请你单位核实漏洞情况,并开展网络安全隐患全面排查,彻底修复漏洞.请于2个工作日内反馈2整改报告(盖章)、3附件2(可编辑版)、4网站安全案事件调查处置情况记录单(首页盖章)、5墓改网页、恶意代码、木马病毒、后门文件(电子版)、6能够记录攻击行为的日志(应用层面的、中间件的、主机层面的、安全产品层面的日志记录)(电子版)、)7攻击线索调查(可编辑版)。将上述文件(盖章版的为扫描件)打包,以“单位全称”命名压缩包文件名,将压缩包发送至wachuhi@邮箱.注:5、6、⑦文件为发生网络攻击事件的单位提供,其它单位不用提供。网络攻击事件包括系统被篡改,被植入恶意代码、后门文件、木马病毒程序,存在僵尸网络、主机异常访问行为等。网络安全案事件现场处置时间2022年2月18日14:30需你单位3名工作人员到场。来访人员需为1法定代表人、2**执行官或网络安全负责人(需为企业副总、党政机关国企事业单位分管**)、3具体工作负责人.携带以下材料到分局:1、携带介绍信、法人身份证复印件或身份证明、其他来访人员身份证原件及复印件、工商营业执照(或事业单位登记证书、社会团体登记证书等}副本原件及复印件等证件材料。2、拱带填写完整并加盖公章的整改报告;页面被簋改、被植入恶意代码、后门文件、木马病毒程序的截图,光盘(被篓改页面或被植入恶意代码、后门文件、木马病毒程序的文件、日志记录文件)。

青岛四海通达电子科技有限公司专注于服务器安全,网络安全公司,网站安全防护,网站漏洞检测,渗透测试,网站安全,网站漏洞扫描,网站安全检测等, 欢迎致电 13280888826

词条

词条说明

由于时间比较紧,年底业务比较多在此很多朋友想要了解我们Sine安全对于渗透测试安全检测以及应急响应的具体操作实践过程,对于漏洞发生问题的根源和即时的处理解决修补网站漏洞的响应时间进行全面的了解和预防,使公司组建一个更加专业的安全部门来阻挡黑客的攻击和入侵!6.7.1. 常见入侵点Web入侵高危服务入侵6.7.2. 常见实现6.7.2.1. 客户端监控监控敏感配置文件常用命令ELF文件完整性监控ps

很多公司都有着自己的APP,包括安卓端以及ios端都有属于自己的APP应用,随着互联网的快速发展,APP安全也影响着整个公司的业务发展,前段时间有客户的APP被攻击,数据被篡改,支付地址也被修改成攻击者自己的,损失惨重,通过朋友介绍找到我们SINE安全做APP的安全防护,我们对客户APP进行渗透测试,漏洞检测,等*的安全检测。通过近十年的APP安全维护经验来总结一下,该如何做好APP的安全,防

在对客户网站以及APP进行渗透测试服务前,很重要的前期工作就是对网站,APP的信息进行全面的收集,知彼知己,才能更好的去渗透,前段时间我们SINE安全公司收到某金融客户的委托,对其旗下的网站,以及APP进行安全渗透,整个前期的信息收集过程,我们将通过文章的形式分享给大家.不管是安全工程师还是白猫,在渗透测试过程中都很清楚,信息收集的重要性,我们SINE安全将以我们的角度去收集,去渗透,首先我们要搞

网页游戏,成为了2013网络游戏发展较快的游戏,深受广大玩家的青眯。发展*的页游,现在到了一个白热化的态势.什么神仙道,大侠传,仙落凡尘,棋牌页游等等都发展迅猛。在发展的同时,游戏服务器的安全问题也日益暴露出来。游戏网站大量并发处理,游戏服务器的安全运维,游戏服务器被入侵,游戏数据库被盗取,游戏充值系统被篡改,玩家装备被盗卖,刷装备,刷游戏币,网页游戏程序数据被盗取,游戏被CC攻击,玩家玩不了游

联系方式 联系我时,请告知来自八方资源网!

公司名: 青岛四海通达电子科技有限公司

联系人: 陈雷

电 话: 0532-87818300

手 机: 13280888826

微 信: 13280888826

地 址: 山东青岛市北区山东省青岛市城阳区黑龙江路招商Lavie公社23#别墅

邮 编:

网 址: safe.b2b168.com

相关推荐

相关阅读

1、本信息由八方资源网用户发布,八方资源网不介入任何交易过程,请自行甄别其真实性及合法性;

2、跟进信息之前,请仔细核验对方资质,所有预付定金或付款至个人账户的行为,均存在诈骗风险,请提高警惕!

- 联系方式

公司名: 青岛四海通达电子科技有限公司

联系人: 陈雷

手 机: 13280888826

电 话: 0532-87818300

地 址: 山东青岛市北区山东省青岛市城阳区黑龙江路招商Lavie公社23#别墅

邮 编:

网 址: safe.b2b168.com

- 相关企业

- 河南玖亿云云计算有限公司

- 山东功成信息科技有限公司

- 创至瑞联(北京)科技有限公司

- 温州稳网信息技术有限公司

- 北京众诚天亿信息技术有限公司

- 济南鸿合科技有限公司

- 深圳市中宝智电子科技有限公司

- 成都市云石腾威科技有限公司

- 深圳市鑫恒荣科技有限公司

- 厦门络腾网络科技有限公司

- 商家产品系列

- 产品推荐

- 资讯推荐